polski

CAcert w skrócie

Strona główna

Ten krótki artykuł jest skierowany do użytkowników i pokazuje, czym są certyfikaty cyfrowe, dlaczego są potrzebne i jak działają. Wyszczególniono w nim również, w jaki sposób można zażądać bezpłatnego certyfikatu niestandardowego i zainstalować go w swoich aplikacjach.

Ponieważ certyfikaty cyfrowe mogą być zwykle bardzo drogie dla użytkowników prywatnych, poniżej opisano korzystanie z certyfikatów z niekomercyjnego urzędu certyfikacji CAcert Inc.

Informacje o CAcert Inc.

CAcert Inc. został założony w lipcu 2003 roku w Nowej Południowej Walii (Australia) jako stowarzyszenie non-profit.

CAcert jest niekomercyjnym urzędem certyfikacji obsługiwanym przez społeczność (Certificate Authority, w skrócie Root-CA lub po prostu CA), który wydaje certyfikaty. X.509 bezpłatnie dla różnych obszarów zastosowań. Celem jest zapewnienie alternatywy dla komercyjnych głównych urzędów certyfikacji, z których niektóre pobierają stosunkowo wysokie opłaty za swoje certyfikaty.

(Źródło: wikipedia.org) CAcert uważa się przede wszystkim za urząd certyfikacji dla certyfikatów X.509. Ponadto oferuje możliwość podpisywania kluczy PGP dla zarejestrowanych użytkowników. Niniejszy artykuł ogranicza się jednak do pracy z certyfikatami X.509. Więcej informacji można znaleźć na stronach CAcert.org i CAcert Wiki.

Kiedy ludzie mówią o certyfikatach cyfrowych, zazwyczaj mają na myśli certyfikaty X.509. Zabezpieczają one prywatną komunikację lub dane na różne sposoby: Cyfrowe podpisywanie dokumentów (patrz SigV lub SigG) Oprócz powyższych punktów istnieją inne obszary zastosowań, ale w większości nie są one przeznaczone dla zwykłego użytkownika końcowego: Podpisywanie kodu źródłowego Tworzenie prywatnych sieci w Internecie (VPN). Ponadto istnieje wiele innych obszarów zastosowań, ale nie będziemy ich tutaj szczegółowo omawiać.

Certyfikat cyfrowy jest przede wszystkim potwierdzeniem tożsamości danej osoby. Może również potwierdzać tożsamość organizacji, firmy lub serwerów w Internecie. Na przykład może upewnić się, że otrzymana wiadomość e-mail rzeczywiście pochodzi od określonego nadawcy i nie została sfałszowana. Może też upewnić się, że serwer bankowości internetowej, z którym się łączysz, jest rzeczywiście serwerem banku i że nie zostałeś przekierowany na obcy serwer przez złośliwe oprogramowanie. Ponadto cała komunikacja może być zaszyfrowana, aby uniemożliwić osobom trzecim jej odczytanie. Osoba wnioskująca o certyfikat zazwyczaj przedstawia urzędowi certyfikacji ważny oficjalny dokument tożsamości. Następnie urząd certyfikacji wydaje tej osobie certyfikat. Sam certyfikat jest chroniony przed sfałszowaniem za pomocą podpisu cyfrowego urzędu certyfikacji. Dzięki temu certyfikatowi certyfikowana osoba może jednoznacznie identyfikować się w świecie elektronicznym. Ale jak działa identyfikacja i dlaczego certyfikat jest tak bezpieczny? Zostało to opisane w kolejnych rozdziałach.

W pierwszej kolejności należy opisać strukturę i zawartość certyfikatu cyfrowego. W certyfikacie mogą być przechowywane następujące informacje (nie wszystkie informacje są obowiązkowe): Oto przykład zawartości certyfikatu:

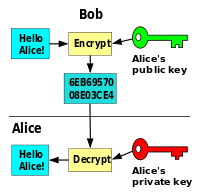

Aby zrozumieć certyfikaty cyfrowe, należy znać podstawowe zasady szyfrowania asymetrycznego. Poniżej opisano je w możliwie najprostszy sposób. W przeciwieństwie do szyfrowania symetrycznego, gdzie istnieje tylko jeden klucz (np. hasło do plików chronionych hasłem), tutaj potrzebne są dwa klucze: prywatny i publiczny. Oba razem tworzą tak zwaną parę kluczy. Klucz prywatny jest tajny. Pod żadnym pozorem nie wolno go upubliczniać. Zwykle jest on zabezpieczony inną metodą szyfrowania (szyfrowanie symetryczne), więc podczas korzystania z klucza prywatnego wymagane jest hasło. Musisz przechowywać go w bezpiecznym miejscu i chronić przed odczytaniem przez inne osoby. Klucz publiczny, z drugiej strony, może być publikowany do woli. Dane raz zaszyfrowane za pomocą klucza publicznego nie mogą być już odszyfrowane za pomocą klucza publicznego, ale tylko za pomocą klucza prywatnego. Odwrotnie: dane raz zaszyfrowane za pomocą klucza prywatnego mogą być odszyfrowane tylko za pomocą klucza publicznego. To połączenie jest ważne do zrozumienia! Na przykład sumy kontrolne dokumentów są szyfrowane za pomocą klucza prywatnego (patrz rozdział Cyfrowe podpisywanie dokumentów). Oznacza to, że każdy, kto zna klucz publiczny, może odczytać i sprawdzić sumę kontrolną. Nikt jednak nie może sfałszować sumy kontrolnej, ponieważ potrzebowałby do tego klucza prywatnego. Dane przeznaczone dla jednego odbiorcy są szyfrowane kluczem publicznym odbiorcy, więc tylko odbiorca może ponownie odszyfrować dane za pomocą swojego klucza prywatnego. Odszyfrowanie nie zadziałałoby z kluczem publicznym. Analogicznie do kluczy publicznych i prywatnych istnieją certyfikaty publiczne i prywatne. Certyfikat publiczny zawiera klucz publiczny i informacje o certyfikacie. Ściśle mówiąc, certyfikat prywatny to file_PKCS12, który zawiera certyfikat publiczny i klucz prywatny. Plik ten jest zwykle zabezpieczony hasłem (szyfrowanie symetryczne).

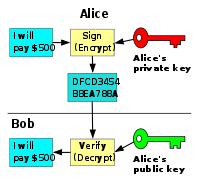

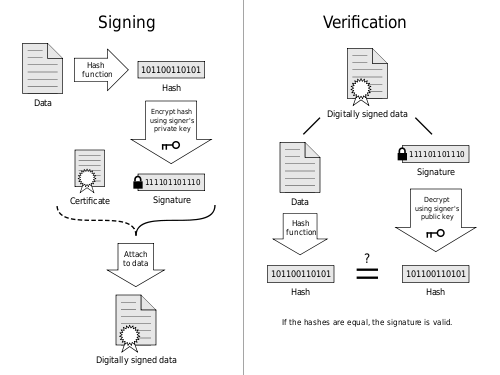

Cyfrowe podpisy dokumentów są obecnie na porządku dziennym. Powodem tego jest dyskusja na temat ustawy o podpisie (SigG) i dekretu o podpisie (SigV). Czym jednak jest podpis cyfrowy? Podpis cyfrowy gwarantuje, że dokument nie został zmieniony przez twórcę (lub jakąkolwiek inną osobę) po jego utworzeniu. Odbywa się to poprzez obliczenie sumy kontrolnej dokumentu, przy użyciu szyfrowania asymetrycznego, a także certyfikatu X.509. Podpis cyfrowy jest tworzony w następujący sposób: Ważność dokumentu jest sprawdzana w następujący sposób:

Podobnie jak w przypadku cyfrowego podpisywania dokumentów, bezpieczna komunikacja odbywa się przez Internet. Proces ten opisano tutaj na przykładzie wysyłanej wiadomości e-mail: Technologia S/MIME jest używana do szyfrowania i podpisywania wiadomości e-mail. Nie będziemy tutaj wchodzić w szczegóły. S/MIME jest najpopularniejszym sposobem szyfrowania i/lub podpisywania treści. Szczegóły można znaleźć w Internecie. Oprócz komunikacji e-mail, ten rodzaj bezpiecznej komunikacji może być również wykorzystywany w innych protokołach komunikacyjnych (np. czat, telefonia internetowa itp.).

Dane mogą być szyfrowane i podpisywane nie tylko w wiadomościach e-mail lub dokumentach (tekstowych). Zasadniczo każdy rodzaj danych (obrazy, audio, wideo, tekst, arkusze kalkulacyjne i każdy inny format, jaki można sobie wyobrazić) może być szyfrowany i podpisywany. Zwykle używany jest do tego wspomniany powyżej format pliku S/MIME. Twój klient poczty e-mail obsługuje korzystanie z certyfikatów, np. dla wiadomości e-mail. Szyfrowanie jakichkolwiek danych należy wykonać samodzielnie. Potrzebne jest do tego dodatkowe oprogramowanie (takie jak OpenSSL).

Cel certyfikatów cyfrowych

Co to jest certyfikat cyfrowy?

Struktura certyfikatu cyfrowego

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 52494 (0xcd0e)

Signature Algorithm: sha1WithRSAEncryption

Issuer: O=CAcert Inc., OU=http://www.CAcert.org, CN=CAcert Class 3 Root

Validity

Not Before: Apr 8 17:19:43 2011 GMT

Not After : Apr 7 17:19:43 2013 GMT

Subject: CN=Test Person/emailAddress=test.person@example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (4096 bit)

Modulus (4096 bit):

00:dc:a2:6f:42:87:c6:21:56:39:a6:2e:40:97:d8:

d2:17:23:d4:ce:68:c0:98:ba:88:27:66:52:21:9d:

a4:59:6b:73:c4:f4:d5:6c:9b:9a:03:f6:c7:7e:0e:

a0:54:64:a9:ee:93:5d:d7:ce:e6:9f:39:7c:cb:7a:

62:f5:d4:8d:79:c3:1e:ff:c8:86:a1:94:99:3d:2e:

00:1c:6c:3a:39:6d:2d:72:45:d6:6f:87:7c:3d:e9:

62:82:ce:68:d1:3d:b1:17:b5:0c:39:f4:b6:49:1d:

f5:e4:af:9d:8c:78:12:a1:db:ca:a7:40:0f:dd:57:

e5:57:c5:ff:37:ad:a0:d4:62:d0:90:02:83:95:22:

d5:94:73:72:0f:e1:bc:5f:32:c5:fd:61:86:98:e7:

03:40:fb:ab:18:e1:23:e6:10:f0:fe:0b:08:a7:e4:

28:c8:03:4c:83:03:b7:9b:63:6d:d3:fb:c4:b7:39:

f5:63:1f:cb:dd:b9:92:e1:a9:1e:58:de:7f:35:d4:

e8:4b:4a:12:23:57:1c:93:87:0c:1a:62:c9:a1:e7:

56:44:37:db:7d:fd:81:24:0b:ac:ba:db:66:b3:04:

02:10:bd:88:c1:3c:f4:4b:13:7d:f3:34:6b:e0:96:

29:65:a0:ac:5c:75:3a:37:38:71:98:a0:55:4e:45:

d3:06:8a:6f:4b:83:5d:88:0e:5c:97:fb:3b:c9:66:

9b:94:6c:43:26:a2:51:67:70:5a:71:48:df:b8:01:

ba:9d:0b:44:a3:29:59:f9:0e:2f:e6:f7:3b:83:78:

40:39:88:b9:ee:88:33:1a:be:14:ac:b8:c7:f1:3d:

0a:82:ec:41:e8:1d:ea:a5:83:b5:2e:74:2a:e3:0e:

47:d8:7f:df:86:fd:f7:30:bf:82:da:01:a6:34:89:

c7:e1:5a:ce:6c:26:3d:a2:0b:e3:7e:10:92:34:e1:

d7:36:ba:c2:6b:7a:00:27:a3:5e:9e:de:f6:75:f1:

04:c7:b9:b3:b1:4a:04:af:6e:ee:54:87:d2:08:e0:

51:ab:9e:e5:cb:a3:d4:f3:6e:01:ad:63:0d:0e:c8:

fe:c3:bf:00:90:7a:05:28:c1:f7:f3:a6:02:e0:16:

33:fb:42:a1:2f:6c:53:f7:14:d6:e4:48:8f:33:21:

4f:c9:f0:67:18:97:9e:34:cf:75:40:72:43:52:8b:

90:cc:64:86:34:98:87:4f:c0:5e:95:fc:54:f4:cd:

68:45:c7:fc:b5:87:80:6b:f2:72:26:9f:d3:85:5f:

6d:91:33:06:b0:93:5a:bf:a5:93:ae:00:c0:97:7c:

85:6b:b3:f9:45:cf:d2:73:62:2a:08:ab:fa:29:92:

e6:06:45

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints: critical

CA:FALSE

Netscape Comment:

To get your own certificate for FREE head over to https://www.CAcert.org

X509v3 Extended Key Usage:

E-mail Protection, TLS Web Client Authentication, Microsoft Encrypted File System, Microsoft Server Gated Crypto, Netscape Server Gated Crypto

Authority Information Access:

OCSP - URI:http://ocsp.cacert.org

X509v3 Subject Alternative Name:

email:test.person@example.com

Signature Algorithm: sha1WithRSAEncryption

09:25:7d:0c:e3:88:24:57:1d:73:ca:4f:ac:1f:6b:07:5a:c2:

ab:75:1f:d1:8c:82:77:41:69:f6:a6:6f:d1:79:b5:e4:2d:9c:

bd:b8:5f:3f:0b:9e:36:57:ef:49:90:89:0d:f7:5f:fa:60:41:

87:11:08:81:58:87:06:df:c4:7e:86:9b:b8:b9:de:e6:50:3a:

28:ed:af:9e:94:b9:53:d5:b8:2e:ec:45:d4:46:de:04:a7:ab:

5f:6e:03:d4:94:d5:bd:13:14:6c:3d:98:66:ad:f8:57:07:02:

2b:32:ca:9a:47:a1:82:e6:0b:39:c7:b9:54:87:8d:bb:fb:a3:

22:2f:ad:c1:80:e2:1c:63:53:3f:f1:3a:38:8b:6e:4d:db:dd:

09:85:0e:fe:45:40:ba:24:55:f2:cc:29:ca:60:6f:f5:eb:d2:

a7:a7:0d:ee:e1:6e:7c:4f:65:f0:2a:ec:5f:44:36:89:fd:1a:

80:9c:5d:da:56:18:6a:17:e7:cf:39:3e:90:ea:c5:49:5a:6f:

55:3d:34:4b:60:08:ee:7a:d4:4d:ae:e9:ce:79:cd:8b:9f:f0:

ad:8e:26:79:e2:8c:e5:8a:ae:c7:e8:9e:a1:a8:02:ce:49:27:

03:d6:00:7f:e0:c0:b8:67:0f:8d:40:ea:5b:8e:1c:56:96:74:

c9:b7:83:4e:f7:99:72:85:09:44:9e:1f:1d:ad:60:b0:9d:eb:

3e:a1:ec:61:59:d2:5e:27:a4:34:5d:3c:41:bc:a6:0e:01:4a:

4f:b6:43:55:14:82:d7:85:d0:62:44:9c:33:6b:ae:29:e8:88:

84:ae:cd:c7:67:e2:d7:ef:0b:93:74:06:bd:2e:91:e4:34:c2:

55:8a:9e:fc:9f:1f:b7:18:5f:f1:a1:17:83:99:d9:9f:d2:1c:

01:d1:51:af:11:b2:c3:bb:7e:10:85:a7:89:56:cc:45:b8:1a:

ac:d1:cf:f5:73:72:c6:b6:86:33:22:a7:ad:c2:42:bd:95:c3:

4b:32:a1:c5:3e:fd:7d:a8:16:4f:ec:d2:00:94:52:50:54:02:

21:cc:94:8a:ee:70:52:45:55:32:bc:16:5d:0a:21:3c:92:19:

43:47:6c:3a:d4:f5:06:bd:7a:85:36:68:ba:79:50:f6:06:e7:

11:e2:bf:43:16:82:18:99:dc:10:4a:9d:bd:df:66:8a:01:79:

13:39:ca:9d:dc:49:3c:5e:01:5f:89:24:a3:64:6a:f0:3d:cb:

5b:88:db:cc:76:5b:00:40:5b:04:71:9b:29:83:e6:53:0f:30:

c3:e0:e3:92:5d:26:ef:f4:2c:d9:04:96:09:ee:00:37:6f:2a:

93:7f:b9:23:9a:ca:87:4cSzyfrowanie asymetryczne

Cyfrowe podpisywanie dokumentów

Bezpieczna komunikacja przez Internet

Szyfrowanie danych

Web of Trust (WoT)

Web of Trust (WoT) to najczęściej stosowana kryptograficzna metoda uwierzytelniania kluczy cyfrowych za pomocą sieci wzajemnych potwierdzeń (podpisów cyfrowych).

Źródło: Wikipedia. Certyfikaty cyfrowe działają z kluczami - tak zwanymi parami kluczy. Certyfikat zawiera klucz publiczny danej osoby. Należy upewnić się, że klucz ten rzeczywiście należy do osoby wymienionej w certyfikacie. Jeśli tak nie jest, złośliwa osoba trzecia może użyć własnego klucza prywatnego, aby na przykład sfałszować podpisy na dokumentach i przechowywać własny klucz publiczny w sfałszowanym certyfikacie. Jeśli ten certyfikat jest teraz używany do weryfikacji podpisu cyfrowego, zweryfikowany podpis wydaje się autentyczny, mimo że został sfałszowany. Wymagana pewność jest zapewniana przez urząd certyfikacji. Każdy certyfikat zawiera podpis urzędu certyfikacji, który z kolei składa się z zaszyfrowanej sumy kontrolnej wydanego certyfikatu i certyfikatu głównego urzędu certyfikacji. Opiera się to na tej samej zasadzie, co podpisywanie dokumentów cyfrowych, z tą różnicą, że wydany certyfikat jest używany jako dokument. Aby zweryfikować ważność certyfikatu, sprawdzający musi znać i ufać urzędowi certyfikacji (lub jego certyfikatowi głównemu). Jeśli urząd certyfikacji jest nieznany lub niezaufany, certyfikat nie może zostać pomyślnie zweryfikowany. Dlatego wielu producentów oprogramowania (np. przeglądarek internetowych i klientów poczty e-mail) ma już preinstalowane niektóre certyfikaty główne od znanych urzędów certyfikacji. Każdy partner komunikacyjny musi zatem znać certyfikat główny urzędu certyfikacji drugiego partnera. W przeciwnym razie certyfikaty nie będą mogły zostać zweryfikowane! Certyfikaty główne komercyjnych urzędów certyfikacji są zazwyczaj preinstalowane w większości aplikacji. W tym miejscu krytycy CAcert sprzeciwiają się: certyfikaty główne CAcert są preinstalowane w bardzo niewielu aplikacjach komercyjnych. Jednak CAcert Inc. pracuje obecnie nad poddaniem się audytowi, aby móc domyślnie przechowywać swoje certyfikaty główne w innych aplikacjach. Na stronie CAcert można znaleźć lista aplikacji, które obecnie mają preinstalowane certyfikaty główne CAcert Inc. Istnieją inne rodzaje WoT, takie jak te używane w PGP. Nie ma wyraźnych urzędów certyfikacji. Każdy może certyfikować każdego. Tak więc WoT w tym przypadku nie byłby mapowany przez hierarchiczną strukturę, taką jak certyfikaty X.509, ale przez strukturę podobną do grafu.

Poniżej przedstawiono sposób ubiegania się o bezpłatny certyfikat cyfrowy od CAcert Inc. Najpierw należy utworzyć konto użytkownika. Aby to zrobić, przejdź do strony głównej CAcert.org. Po prawej stronie znajduje się pasek menu. W sekcji Rejestracja w CAcert

Następnym krokiem jest wypełnienie formularza danymi rejestracyjnymi. Ważne: w tym miejscu należy podać poprawne imię i nazwisko oraz prawidłowy adres e-mail. W przeciwnym razie certyfikat nie zostanie wydany!

Po zarejestrowaniu się w CAcert wystarczy odpowiedzieć na wiadomość e-mail z potwierdzeniem.

W tym miejscu chcielibyśmy zwrócić uwagę na jedną szczególną cechę CAcert. W przypadku komercyjnych urzędów certyfikacji wnioskodawca zazwyczaj udowadnia swoją tożsamość urzędowi certyfikacji za pomocą procedury Post-Ident. Ponieważ CAcert jest stowarzyszeniem kierowanym przez społeczność, zastosowanie ma tutaj inna procedura.

CAcert posiada tak zwany Guarantor Program. Istnieje pewna liczba ochotniczych poręczycieli (gwarantów, weryfikatorów, assurers), którzy weryfikują członków społeczności dla CAcert i potwierdzają ich tożsamość. Każdy poręczyciel może przyznać im ograniczoną liczbę punktów, jeśli członkówie przedstawią więcej niż jeden oficjalny dokument tożsamości ze zdjęciem (zazwyczaj dowód osobisty i prawo jazdy). W tym celu muszą oni osobiście spotkać się z poręczycielem. Na stronie internetowej CAcert można znaleźć poręczyciela w pobliżu miejsca zamieszkania tutaj. Na stronie internetowej można również znaleźć informacje o wydarzeniach związanych z gwarancją. Zazwyczaj odbywają się one na targach. Zawsze obecnych jest kilku poręczycieli, którzy mogą potwierdzić Twoją tożsamość. Do weryfikacji tożsamości potrzebny jest formularz CAP, który należy wypełnić i podpisać w obecności poręczyciela.

Aby zostać uznanym za gwarantowanego i móc używać swojego prawdziwego imienia i nazwiska na certyfikacie, wymagane jest posiadanie 50 punktów gwarancji (AP). Aby osiągnąć tę liczbę punktów, użytkownik musi być gwarantowany przez co najmniej dwóch gwarantów. Jeśli nie posiadasz co najmniej 50 punktów na swoim koncie, na certyfikatach pojawi się tylko nazwa "Użytkownik CAcert WoT". Twój adres e-mail zostanie jednak wyświetlony, nawet jeśli masz 0 punktów.

Jeśli masz mniej niż 50 punktów na koncie, twoje certyfikaty klienta są ważne przez maksymalnie sześć miesięcy. Po upływie sześciu miesięcy należy zaktualizować certyfikat. Jeśli masz więcej niż 50 punktów, certyfikat klienta jest ważny przez dwa lata.

Jeśli masz na koncie więcej niż 100 punktów, możesz podjąć Wyzwanie gwaranta (Assurer Challenge) i gwarantować innym. Istnieją jednak pewne zasady, których należy przestrzegać!

Poręczyciel może przekazać innej osobie od 10 do 35 punktów, w zależności od tego, ile punktów doświadczenia (EP) posiada poręczyciel na swoim koncie.

Więcej informacji na ten temat można znaleźć na CAcert Wiki "How many points do I need for... (Privileges)", w języku angielskim, na stronie CAcert Point System oraz w języku niemieckim na stronie Presentation on Assurer Training.

Wniosek o wydanie certyfikatu

Jeśli pomyślnie zarejestrowałeś się w CAcert Inc., możesz od razu uzyskać certyfikat. Zaloguj się do CAcert.org za pomocą hasła. Na prawym pasku menu zobaczysz różne pozycje do edycji swoich danych.

Na przykład, jeśli masz kilka adresów e-mail, możesz tutaj dodać nowe adresy e-mail. Dla każdego certyfikatu, o który się ubiegasz, możesz dodać jeden lub więcej adresów e-mail wymienionych tutaj.

Pozycja menu "Certyfikaty klienta" służy do ubiegania się o certyfikaty (Nowy), a później do zarządzania już wydanymi certyfikatami (Widok).

Korzystanie z aplikacji webowej

Uwaga! Po 20230501 żadna przeglądarka nie może już generować pary kluczy ze względów bezpieczeństwa. Użyj nowe procedurę używając pola wyboru Pokaż opcje zaawansowane. Częścią procedury jest przejście do WoT CAcertu poprzez kliknięcie New w menu Client Certificates. Spowoduje to wyświetlenie formularza, który należy wypełnić w celu złożenia wniosku. W zależności od liczby punktów posiadanych na koncie CAcert, formularz ten będzie wyglądał nieco inaczej. Jeśli posiadasz więcej niż 50 punktów (tj. Twoja tożsamość została potwierdzona przez co najmniej dwóch Gwarantów CAcert), możesz dodać swoje prawdziwe imię i nazwisko do swoich certyfikatów. Jeśli masz mniej niż 50 punktów, nazwa na twoim certyfikacie będzie brzmiała Użytkownik CAcert WoT. Do certyfikatu można dodać jeden lub więcej adresów e-mail, w zależności od liczby adresów wprowadzonych i zweryfikowanych na koncie. Po wyjściu z aplikacji internetowej przez obrót do serwisu komputerowego CAcert i powrocie do aplikacji internetowej, masz plik P12 do pobrania, a następnie zaimportowania do przeglądarki lub systemu operacyjnego.

Jeśli nie chcesz korzystać z aplikacji internetowej CAcert, musisz wykonać trochę pracy przygotowawczej. Najpierw należy wygenerować parę kluczy RSA na komputerze. Następnie należy utworzyć żądanie certyfikacji (CSR). Następnie skopiuj go do pola tekstowego

Jeśli chcesz samodzielnie utworzyć kilka kluczy, potrzebujesz programu OpenSSL. Pobierz go ze strony OpenSSL i zainstaluj. (Możesz także użyć XCA lub Kleopatra, które mają graficzny interfejs użytkownika). Po zakończeniu instalacji można wygenerować parę kluczy za pomocą następującego polecenia w wierszu polecenia: Polecenie generuje RSA pary kluczy o długości 4096 bitów i przechowuje je w pliku cacert.org.privatekey.pem'. Konieczne jest, aby przechowywać ten plik w bezpiecznym miejscu! Podczas tworzenia pliku zostaniesz poproszony o wprowadzenie hasła w celu ochrony pliku. Wprowadź najsilniejsze możliwe hasło (jak najdłuższe, duże i małe litery, cyfry i znaki specjalne). Następnie należy utworzyć żądanie certyfikatu (CSR) za pomocą polecenia: Użyj go, aby złożyć wniosek o certyfikat X.509 i przesłać go do CAcert. Wniosek ten jest ważny przez 7 dni. Jest on przechowywany w pliku cacert.org.csr. Zawartość tego pliku musi zostać skopiowana do pola tekstowego "Opcjonalne żądanie klienta (CSR)" w formularzu CAcert. Odpowiedź podpisującego zawsze zawiera zarówno linki do pobrania, jak i zrzut certyfikatu w formacie znaków Base64 z dwoma komentarzami - format PEM! W tej procedurze należy użyć linku do pobrania certyfikatu w formacie PEM. Aby sprawdzić zawartość (publicznego) certyfikatu, który właśnie otrzymałeś, możesz wpisać to polecenie: Uwaga! Certyfikat utworzony w ten sposób nie zawiera klucza prywatnego! Teraz wystarczy utworzyć własny plik PKCS12, w którym należy umieścić otrzymany certyfikat w formacie PEM oraz klucz prywatny. Ten plik będzie Twoim prywatnym certyfikatem i musisz go bezpiecznie przechowywać! Polecenie do utworzenia pliku PKCS12 jest następujące: Teraz można zaimportować wynikowy plik privatecert.p12 do przeglądarki internetowej, klienta poczty e-mail lub innego oprogramowania korzystającego z certyfikatów X.509. Plik ten jest również tworzony przez aplikację internetową CAcert "Client certificate generation in your browser". Więcej informacji na temat korzystania z OpenSSL można znaleźć na przykład tutaj:

Certyfikaty X.509 są obecnie obsługiwane przez wiele aplikacji. Poniżej wymieniono tylko kilka z nich: Aplikacje klienckie poczty elektronicznej (e-mail) FairEmail, aplikacja na "inteligentny" telefon komórkowy, dostępna za pośrednictwem Google Play Przeglądarki internetowe (komunikatory) Certyfikaty są jednak wykorzystywane nie tylko w poczcie elektronicznej i przeglądarkach internetowych. Na przykład, własne zeznanie podatkowe można również podpisać i wysłać za pomocą certyfikatu cyfrowego (w tym przypadku certyfikat jest wydawany przez urząd skarbowy). Procedura instalacji certyfikatu i listy CRL (patrz poniżej) w aplikacjach znajduje się w dokumentacji danej aplikacji.

Twój certyfikat wygaśnie po określonym czasie. W przypadku CAcert jest to 6 miesięcy dla użytkowników z mniej niż 50 punktami AP lub 2 lata dla użytkowników z 50 lub więcej punktami AP. Jeśli certyfikat wygasł, należy go odnowić. Odbywa się to za pomocą usługa CAcert.org. Można utworzyć nowy certyfikat w pozycji menu Okres ważności certyfikatu jest aktualizowany. Ani klucz prywatny, ani klucz publiczny nie ulegają zmianie, oba pozostają ważne. Reszta procedury została już opisana w rozdziale

Jeśli nie chcesz już używać certyfikatu, powinieneś go unieważnić. Jednym z powodów może być to, że certyfikat prywatny dostał się w niepowołane ręce. Aby to zrobić, wyświetl swoje certyfikaty w menu Aplikacje, przeglądarki i inne programy używają serwera OCSP w CAcert do wykrywania unieważnionych certyfikatów, który utrzymuje aktualny status unieważnienia. Korzystanie z niego szybko i bez konieczności okresowego pobierania list CRL zapewnia, że nieważne certyfikaty nie są używane przez aplikacje. Jeśli nadal potrzebujesz aktualnej listy unieważnionych certyfikatów CAcert, możesz ją znaleźć na stronie http://crl.cacert.org/revoke.crl. Autor: Henrik Sachse Polskie tłumaczenie i weryfikacja: <alkas AT SPAMFREE cacert DOT org>

Uzyskanie wniosku CSR przez przedsiębiorstwo użyteczności publicznej i przedłożenie go do podpisu

Utworzenie pary kluczy

openssl genrsa -aes256 -out cacert.org.privatekey.pem 4096

openssl req -new -key cacert.org.privatekey.pem -out cacert.org.csr -days 7

openssl x509 -in publiccert.pem -noout -text

openssl pkcs12 -des3 -export -in publiccert.pem -inkey cacert.org.privatekey.pem -out privatecert.p12

Użycie nowego certyfikatu

Przedłużenie ważności certyfikatu

Odwołanie certyfikatu

Email: <henrik.sachse AT SPAMFREE posteo DOT de>