français

Introduction

Ce court article s'adresse à vous en tant qu'utilisateur et vous explique ce que sont les certificats numériques, pourquoi vous en avez besoin et comment ils fonctionnent. Il décrit également en détail comment vous pouvez demander votre propre certificat gratuitement et l'installer dans vos applications.

Les certificats numériques étant généralement très coûteux pour les utilisateurs privés, l'utilisation de certificats de l'autorité de certification non commerciale CAcert Inc. est décrite ci-dessous.

À propos de CAcert Inc.

CAcert Inc. a été constituée en juillet 2003 en Nouvelle-Galles du Sud (Australie) en tant qu'association à but non lucratif.

CAcert est une Autorité de certification (Root-CA ou CA en abrégé) non commerciale, gérée par la communauté, qui délivre des X.509. - Certificats gratuitement pour divers domaines d'application. Il s'agit d'une alternative aux autorités de certification racine commerciales, dont certaines facturent des frais assez élevés pour leurs certificats.

(Source: wikipedia.org)

CAcert se considère avant tout comme une autorité de certification pour les certificats X.509. En outre, il offre la possibilité de signer des clés PGP pour les utilisateurs enregistrés. Cet article se limite toutefois à la gestion des certificats X.509.

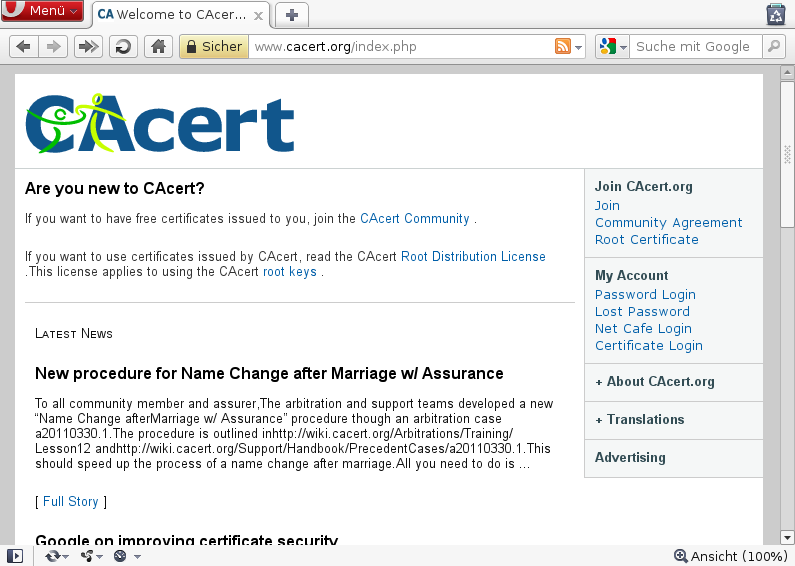

De plus amples informations sont disponibles sur le site web de CAcert.org.

Objectif des certificats numériques

Lorsqu'il est question de certificats numériques, il s'agit généralement de certificats X.509. Ils sécurisent leurs communications ou données privées de différentes manières:

Signature numérique (sign) de documents (voir SigV ou SigG).

- Communication sécurisée via l'internet (par exemple, par courrier électronique)

- Cryptage des données (généralement en combinaison avec une signature)

- Sécurisation des identités (carte d'identité électronique)

Outre les points mentionnés ci-dessus, il existe d'autres domaines d'application, mais ils sont moins destinés à l'utilisateur final normal:

Signature du code source.

Certifier les serveurs sur Internet (par exemple HTTPS, TLS ou SSL).

Établissement de réseaux privés sur l'internet (VPN).

En outre, il existe de nombreux autres domaines d'application, qui ne seront pas examinés en détail ici.

Qu'est-ce qu'un certificat numérique?

Un certificat numérique confirme principalement l'identité d'une personne. Il peut également confirmer l'identité d'une organisation ou d'une entreprise, ainsi que de serveurs sur l'internet.

Par exemple, il est possible de s'assurer qu'un courriel reçu provient bien de l'expéditeur indiqué et qu'il n'a pas été falsifié. Il est également possible de s'assurer que le serveur bancaire en ligne auquel vous vous connectez est bien le serveur de la banque et que vous n'avez pas été redirigé vers un serveur étranger par un logiciel malveillant. En outre, l'ensemble de la communication peut être crypté, ce qui empêche les tiers de la lire.

En règle générale, la personne qui demande un certificat s'identifie auprès de l'office de certification à l'aide d'une pièce d'identité officielle en cours de validité. L'autorité de certification délivre alors le certificat à la personne. Le certificat lui-même est protégé contre la falsification par une signature numérique de l'autorité de certification.

Ce certificat permet à la personne certifiée de s'identifier clairement dans le monde électronique.

Mais comment fonctionne l'identification et qu'est-ce qui rend le certificat si sûr? Ces questions sont abordées dans les chapitres suivants.

Structure d'un certificat numérique

Il convient tout d'abord de décrire la structure et le contenu d'un certificat numérique. Les données suivantes peuvent être stockées dans un certificat (toutes les informations ne sont pas obligatoires):

- Informations sur l'autorité de certification (émetteur).

- Nom de l'organisation

- Adresse électronique

- Informations sur la personne ou l'entreprise certifiée (sujet)

- Nom de la personne

- Adresse électronique

- Nom de l'organisation (facultatif)

- Pays d'origine (facultatif)

- Région d'origine (facultatif)

- Résidence (facultatif)

- La clé publique de la personne certifiée

- Date de début de validité du certificat

- Date jusqu'à laquelle le certificat est valable

- La signature numérique de l'autorité de certification (protection contre la falsification).

Voici le contenu d'un certificat exemplaire:

Certificat :

Données :

Version : 3 (0x2)

Numéro de série : 52494 (0xcd0e)

Algorithme de signature : sha1WithRSAEncryption

Émetteur : O=CAcert Inc, OU=http://www.CAcert.org, CN=CAcert Class 3 Root

Validité

Pas avant : Apr 8 17:19:43 2011 GMT

Pas après : Apr 7 17:19:43 2013 GMT

Sujet : CN=Test Person/emailAddress=test.person@example.com

Sujet Info clé publique :

Algorithme de clé publique : rsaEncryption

Clé publique RSA : (4096 bits)

Modulus (4096 bits) :

00:dc:a2:6f:42:87:c6:21:56:39:a6:2e:40:97:d8:

d2:17:23:d4:ce:68:c0:98:ba:88:27:66:52:21:9d:

a4:59:6b:73:c4:f4:d5:6c:9b:9a:03:f6:c7:7e:0e:

a0:54:64:a9:ee:93:5d:d7:ce:e6:9f:39:7c:cb:7a:

62:f5:d4:8d:79:c3:1e:ff:c8:86:a1:94:99:3d:2e:

00:1c:6c:3a:39:6d:2d:72:45:d6:6f:87:7c:3d:e9:

62:82:ce:68:d1:3d:b1:17:b5:0c:39:f4:b6:49:1d:

f5:e4:af:9d:8c:78:12:a1:db:ca:a7:40:0f:dd:57:

e5:57:c5:ff:37:ad:a0:d4:62:d0:90:02:83:95:22:

d5:94:73:72:0f:e1:bc:5f:32:c5:fd:61:86:98:e7:

03:40:fb:ab:18:e1:23:e6:10:f0:fe:0b:08:a7:e4:

28:c8:03:4c:83:03:b7:9b:63:6d:d3:fb:c4:b7:39:

f5:63:1f:cb:dd:b9:92:e1:a9:1e:58:de:7f:35:d4:

e8:4b:4a:12:23:57:1c:93:87:0c:1a:62:c9:a1:e7:

56:44:37:db:7d:fd:81:24:0b:ac:ba:db:66:b3:04:

02:10:bd:88:c1:3c:f4:4b:13:7d:f3:34:6b:e0:96:

29:65:a0:ac:5c:75:3a:37:38:71:98:a0:55:4e:45:

d3:06:8a:6f:4b:83:5d:88:0e:5c:97:fb:3b:c9:66:

9b:94:6c:43:26:a2:51:67:70:5a:71:48:df:b8:01:

ba:9d:0b:44:a3:29:59:f9:0e:2f:e6:f7:3b:83:78:

40:39:88:b9:ee:88:33:1a:be:14:ac:b8:c7:f1:3d:

0a:82:ec:41:e8:1d:ea:a5:83:b5:2e:74:2a:e3:0e:

47:d8:7f:df:86:fd:f7:30:bf:82:da:01:a6:34:89:

c7:e1:5a:ce:6c:26:3d:a2:0b:e3:7e:10:92:34:e1:

d7:36:ba:c2:6b:7a:00:27:a3:5e:9e:de:f6:75:f1:

04:c7:b9:b3:b1:4a:04:af:6e:ee:54:87:d2:08:e0:

51:ab:9e:e5:cb:a3:d4:f3:6e:01:ad:63:0d:0e:c8:

fe:c3:bf:00:90:7a:05:28:c1:f7:f3:a6:02:e0:16:

33:fb:42:a1:2f:6c:53:f7:14:d6:e4:48:8f:33:21:

4f:c9:f0:67:18:97:9e:34:cf:75:40:72:43:52:8b:

90:cc:64:86:34:98:87:4f:c0:5e:95:fc:54:f4:cd:

68:45:c7:fc:b5:87:80:6b:f2:72:26:9f:d3:85:5f:

6d:91:33:06:b0:93:5a:bf:a5:93:ae:00:c0:97:7c:

85:6b:b3:f9:45:cf:d2:73:62:2a:08:ab:fa:29:92:

e6:06:45

Exposant : 65537 (0x10001)

Extensions X509v3 :

Contraintes de base X509v3 : critiques

CA:FALSE

Commentaire de Netscape :

Pour obtenir GRATUITEMENT votre propre certificat, rendez-vous sur https://www.CAcert.org

Utilisation de la clé étendue X509v3 :

Protection du courrier électronique, authentification TLS du client Web, système de fichiers cryptés de Microsoft, cryptographie par saturation du serveur de Microsoft, cryptographie par saturation du serveur de Netscape.

Autorité Information Accès :

OCSP - URI:http://ocsp.cacert.org

X509v3 Subject Alternative Name :

email:test.person@example.com

Algorithme de signature : sha1WithRSAEncryption

09:25:7d:0c:e3:88:24:57:1d:73:ca:4f:ac:1f:6b:07:5a:c2:

ab:75:1f:d1:8c:82:77:41:69:f6:a6:6f:d1:79:b5:e4:2d:9c:

bd:b8:5f:3f:0b:9e:36:57:ef:49:90:89:0d:f7:5f:fa:60:41:

87:11:08:81:58:87:06:df:c4:7e:86:9b:b8:b9:de:e6:50:3a:

28:ed:af:9e:94:b9:53:d5:b8:2e:ec:45:d4:46:de:04:a7:ab:

5f:6e:03:d4:94:d5:bd:13:14:6c:3d:98:66:ad:f8:57:07:02:

2b:32:ca:9a:47:a1:82:e6:0b:39:c7:b9:54:87:8d:bb:fb:a3:

22:2f:ad:c1:80:e2:1c:63:53:3f:f1:3a:38:8b:6e:4d:db:dd:

09:85:0e:fe:45:40:ba:24:55:f2:cc:29:ca:60:6f:f5:eb:d2:

a7:a7:0d:ee:e1:6e:7c:4f:65:f0:2a:ec:5f:44:36:89:fd:1a:

80:9c:5d:da:56:18:6a:17:e7:cf:39:3e:90:ea:c5:49:5a:6f:

55:3d:34:4b:60:08:ee:7a:d4:4d:ae:e9:ce:79:cd:8b:9f:f0:

ad:8e:26:79:e2:8c:e5:8a:ae:c7:e8:9e:a1:a8:02:ce:49:27:

03:d6:00:7f:e0:c0:b8:67:0f:8d:40:ea:5b:8e:1c:56:96:74:

c9:b7:83:4e:f7:99:72:85:09:44:9e:1f:1d:ad:60:b0:9d:eb:

3e:a1:ec:61:59:d2:5e:27:a4:34:5d:3c:41:bc:a6:0e:01:4a:

4f:b6:43:55:14:82:d7:85:d0:62:44:9c:33:6b:ae:29:e8:88:

84:ae:cd:c7:67:e2:d7:ef:0b:93:74:06:bd:2e:91:e4:34:c2:

55:8a:9e:fc:9f:1f:b7:18:5f:f1:a1:17:83:99:d9:9f:d2:1c:

01:d1:51:af:11:b2:c3:bb:7e:10:85:a7:89:56:cc:45:b8:1a:

ac:d1:cf:f5:73:72:c6:b6:86:33:22:a7:ad:c2:42:bd:95:c3:

4b:32:a1:c5:3e:fd:7d:a8:16:4f:ec:d2:00:94:52:50:54:02:

21:cc:94:8a:ee:70:52:45:55:32:bc:16:5d:0a:21:3c:92:19:

43:47:6c:3a:d4:f5:06:bd:7a:85:36:68:ba:79:50:f6:06:e7:

11:e2:bf:43:16:82:18:99:dc:10:4a:9d:bd:df:66:8a:01:79:

13:39:ca:9d:dc:49:3c:5e:01:5f:89:24:a3:64:6a:f0:3d:cb:

5b:88:db:cc:76:5b:00:40:5b:04:71:9b:29:83:e6:53:0f:30:

c3:e0:e3:92:5d:26:ef:f4:2c:d9:04:96:09:ee:00:37:6f:2a:

93:7f:b9:23:9a:ca:87:4c

Chiffrement asymétrique

Si vous voulez comprendre les certificats numériques, vous devez apprendre les règles de base du encryptage asymétrique. Celles-ci sont décrites ci-dessous de la manière la plus simple possible.

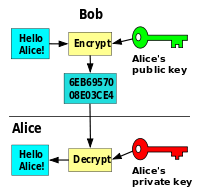

Contrairement au chiffrement symétrique, où il n'y a qu'une seule clé (par exemple, le mot de passe pour les fichiers protégés par un mot de passe), deux clés sont nécessaires ici : une clé privée et une clé publique. Les deux constituent ensemble ce que l'on appelle une paire de clés.

La clé privée est secrète. Elle ne doit en aucun cas être rendue publique. Elle est généralement protégée par une autre méthode de cryptage (cryptage symétrique), de sorte qu'un mot de passe doit être saisi lors de l'utilisation de la clé privée. Vous devez la conserver en lieu sûr et la protéger contre la lecture par d'autres personnes.

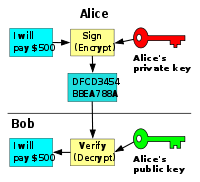

La clé publique, quant à elle, peut être publiée à volonté. Les données qui ont été cryptées à l'aide de la clé publique ne peuvent plus être décryptées à l'aide de la clé publique, mais uniquement à l'aide de la clé privée. L'inverse est également vrai : les données qui ont été cryptées à l'aide de la clé privée ne peuvent être décryptées qu'à l'aide de la clé publique.

Il est important de comprendre ce lien ! Par exemple, les sommes de contrôle des documents sont cryptées avec la clé privée (voir le chapitre Signature numérique des documents). Cela signifie que toute personne connaissant la clé publique peut lire et vérifier la somme de contrôle. Cependant, personne ne peut falsifier la somme de contrôle, car cela nécessiterait la clé privée.

Les données destinées à un seul destinataire sont cryptées avec la clé publique du destinataire, de sorte que lui seul peut les décrypter à nouveau à l'aide de sa clé privée. Le décryptage ne fonctionnerait pas avec la clé publique.

Comme pour les clés publiques et privées, il existe des certificats publics et privés. Le certificat public contient la clé publique et les informations relatives au certificat. Au sens strict, le certificat privé est un fichier PKCS12 dans lequel sont stockés le certificat public et la clé privée. Ce fichier est généralement sécurisé par un mot de passe (crypté symétriquement).

Signature numérique de documents

La signature numérique des documents est aujourd'hui à l'ordre du jour. La raison en est le débat (suisse) sur la loi sur la signature (SigG) et l'ordonnance sur la signature (SigV). Mais qu'est-ce qu'une signature numérique ?

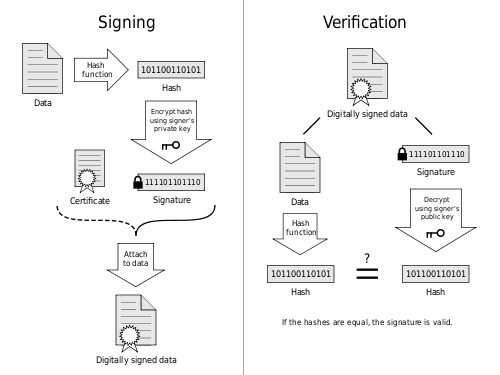

Une signature numérique garantit que le document n'a pas été modifié par l'auteur (ou toute autre personne) après sa création. Pour ce faire, elle calcule le checksum du document, en utilisant un cryptage asymétrique, ainsi qu'un certificat X.509.

La signature numérique est créée comme suit :

- Une somme de contrôle (également appelée hachage) est calculée pour l'ensemble du document.

- Ce hachage est crypté avec la clé privée de l'auteur.

- Le certificat de l'auteur (qui contient la clé publique) et la somme de contrôle chiffrée sont joints au document.

- Cette opération permet de signer numériquement le document.

La validité du document est vérifiée comme suit :

- le vérificateur (destinataire) reçoit le certificat joint par l'auteur et la somme de contrôle chiffrée du document.

- Il décrypte la somme de contrôle à l'aide de la clé publique de l'auteur qui se trouve dans le certificat ci-joint.

- Il calcule sa propre somme de contrôle à partir du document et la compare à la somme de contrôle décryptée.

- Si les sommes de contrôle correspondent, le document est valide. Si les sommes de contrôle ne correspondent pas, le document a été modifié (ou falsifié) après la signature.

Communication sécurisée sur l'internet

Tout comme la signature numérique des documents, la communication sécurisée s'effectue sur l'internet. Ce processus est décrit ici à l'aide de l'exemple d'un courrier électronique envoyé :

- L'auteur écrit un courriel

- Une somme de contrôle est calculée à partir du contenu de l'e-mail (y compris toutes les pièces jointes - cryptées - de l'e-mail).

- La somme de contrôle est cryptée avec la clé privée de l'expéditeur (signature).

- Un certificat et une somme de contrôle cryptée sont joints à l'e-mail.

- En option, l'intégralité du contenu de l'e-mail est cryptée avec la clé publique du destinataire. Le message est alors à la fois signé et crypté.

- Le courriel est envoyé.

- Le destinataire reçoit un message (e-mail).

- Si le message a été chiffré avec la clé publique du destinataire, il le déchiffre avec sa clé privée (à partir de son certificat privé ou du fichier PKCS12).

- Décrypte la somme de contrôle jointe (signature) et la compare à sa propre somme de contrôle calculée pour l'ensemble du contenu de l'e-mail.

- Si les sommes de contrôle sont identiques, le message provient de l'expéditeur et n'a pas été modifié pendant la communication.

- Si les sommes de contrôle sont différentes, le message a été altéré.

La technologie S/MIME est utilisée pour crypter et signer les courriers électroniques. Nous n'entrerons pas dans les détails ici. S/MIME est la méthode la plus courante pour crypter et/ou signer le contenu. Les détails peuvent être trouvés sur Internet.

Outre la communication par courrier électronique, ce type de communication sécurisée peut également être utilisé dans d'autres protocoles de communication (par exemple, chat, téléphonie sur internet, etc.).

Cryptage des données

Les données peuvent être cryptées et signées non seulement dans les courriels ou les documents (texte). En principe, tout type de données (images, audio, vidéo, texte, feuilles de calcul et tout autre format imaginable) peut être crypté et signé. Le format de fichier S/MIME mentionné ci-dessus est généralement utilisé à cet effet.

Votre client de messagerie prend en charge l'utilisation de certificats, par exemple pour les courriers électroniques. Vous devez crypter vous-même les données. Pour ce faire, vous avez besoin d'un logiciel supplémentaire (tel que OpenSSL).

Web of Trust (WoT)

Le Web of Trust (WoT) est la méthode cryptographique la plus couramment utilisée pour authentifier les clés numériques à l'aide d'un réseau de reconnaissances mutuelles (signatures numériques).

Source: Wikipedia

Les certificats numériques fonctionnent avec des clés, appelées paires de clés. Un certificat contient la clé publique d'une personne. Vous devez vous assurer que cette clé appartient effectivement à la personne mentionnée dans le certificat. Si ce n'est pas le cas, un tiers malveillant pourrait utiliser sa propre clé privée pour, par exemple, falsifier des signatures sur des documents et stocker sa propre clé publique dans un certificat falsifié. Si ce certificat est ensuite utilisé pour vérifier une signature numérique, la signature vérifiée semble authentique, même si elle a été falsifiée.

L'assurance requise est fournie par une autorité de certification. Chaque certificat contient une signature de l'autorité de certification, qui est elle-même constituée de la somme de contrôle chiffrée du certificat émis et du certificat racine de l'autorité de certification. Le principe est le même que celui de la signature de documents numériques, sauf que le certificat émis est utilisé comme document.

Pour vérifier la validité d'un certificat, l'examinateur doit connaître l'autorité de certification (ou son certificat racine) et lui faire confiance. Si l'autorité de certification est inconnue ou n'est pas digne de confiance, le certificat ne peut pas être vérifié avec succès. C'est pourquoi de nombreux fournisseurs de logiciels (par exemple, les navigateurs web et les clients de messagerie) ont déjà préinstallé certains certificats racine d'autorités de certification connues.

Chaque partenaire de communication doit donc connaître le certificat racine de l'autorité de certification de l'autre partenaire. Sinon, les certificats ne peuvent pas être vérifiés ! Les certificats racine des autorités de certification commerciales sont généralement préinstallés dans la plupart des applications. C'est là qu'intervient la critique de CAcert : Les certificats racine de CAcert sont préinstallés dans très peu d'applications commerciales. Toutefois, CAcert Inc. s'efforce actuellement de se faire auditer afin de pouvoir stocker par défaut ses certificats racine dans d'autres applications. Sur le site de CAcert, vous trouverez liste des applications qui ont actuellement des certificats racine CAcert Inc. préinstallés.

Il existe d'autres types de WoT, tels que ceux utilisés dans PGP. Il n'existe pas d'autorités de certification explicites. N'importe qui peut certifier n'importe qui. Le WoT ne serait donc pas représenté par une structure hiérarchique comme celle des certificats X.509, mais par une structure de type graphique.

Enregistrement auprès de CAcert

Vous trouverez ci-dessous une description de la manière dont vous pouvez demander un certificat numérique gratuit auprès de CAcert Inc.

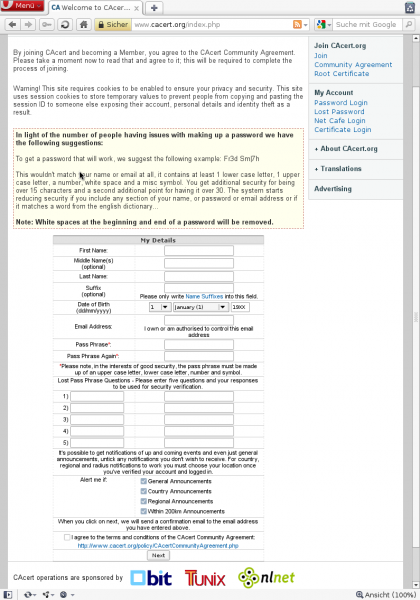

Vous devez d'abord créer un compte utilisateur. Pour ce faire, rendez-vous sur la page d'accueil de CAcert.org. Sur le côté droit, vous trouverez une barre de menu. Sous Join, vous pouvez faire une demande d'adhésion.

L'étape suivante consiste à remplir le formulaire avec vos données d'inscription. Important: vous devez indiquer ici votre nom exact et une adresse électronique valide. Dans le cas contraire, aucun certificat ne pourra être délivré!

Après l'enregistrement auprès de CAcert, il suffit de répondre à l'e-mail de confirmation.

À ce stade, nous aimerions souligner une particularité de CAcert. Dans le cas des autorités de certification commerciales, le demandeur prouve généralement son identité à l'autorité de certification au moyen de la procédure Post-Ident. CAcert étant une association dirigée par la communauté, une autre procédure s'applique ici.

CAcert utilise ce que l'on appelle le Programme d'assurance. Un certain nombre d'assureurs bénévoles (vérificateurs) authentifient les membres de la communauté (assurés) et confirment leur identité pour CAcert. Chaque assuré peut être crédité d'un nombre limité de points s'il présente plus d'une pièce d'identité officielle avec photo (généralement une carte d'identité et un permis de conduire). Pour ce faire, l'assuré doit rencontrer l'assureur en personne. Sur le site web de CAcert, vous pouvez trouver un assureur près de chez vous ici. Vous pouvez également vous renseigner sur les événements d'assurance sur le site web. Ces événements ont généralement lieu lors de foires commerciales. Il y a toujours plusieurs assureurs présents qui peuvent confirmer votre identité. Pour vérifier votre identité, ils ont besoin d'un formulaire CAP, que vous devez remplir et signer en présence de l'assureur.

Vous devez obtenir 50 points d'assurance (PA) pour être considéré comme garanti et pouvoir utiliser votre vrai nom sur le certificat. Pour atteindre ce nombre de points, vous devez être assuré par au moins deux assureurs. Si vous n'avez pas au moins 50 points sur votre compte, seul le nom "CAcert WoT User" apparaîtra sur les certificats. Toutefois, votre adresse électronique sera mentionnée même si vous avez 0 point.

Si vous avez moins de 50 points sur votre compte, vos certificats clients sont valables pour une durée maximale de six mois. Après six mois, vous devez renouveler votre certificat. Si vous avez plus de 50 points, votre certificat client est valable deux ans.

Si vous avez plus de 100 points sur votre compte, vous pouvez passer l'examen du défi de l'assureur et vous pouvez assurer d'autres personnes vous-même. Cependant, certaines règles doivent être respectées !

Les assureurs peuvent donner de 10 à 35 points à une autre personne en fonction du nombre de points d'expérience (PE) qu'elle a sur son compte.

Vous trouverez plus d'informations à ce sujet sur le Wiki CAcert "Combien de points me faut-il pour... (Privilèges)", ainsi que sur Système de points CAcert et en allemand sur Présentation sur la formation des assureurs.

Demander un certificat

Si vous vous êtes enregistré avec succès auprès de CAcert Inc., vous pouvez obtenir un certificat immédiatement. Connectez-vous à CAcert.org avec votre mot de passe. Dans la barre de menu de droite, vous trouverez différents éléments permettant de modifier vos données.

Par exemple, si vous avez plusieurs adresses électroniques, vous pouvez en ajouter de nouvelles ici. Pour chaque certificat auquel vous postulez, vous pouvez ajouter une ou plusieurs adresses électroniques répertoriées ici.

L'élément de menu "Certificats clients" est utilisé pour demander des certificats (Nouveau) et, plus tard, pour gérer les certificats déjà délivrés (Visualiser).

Utilisation de l'application web

Note: Après 20230501, aucun navigateur ne peut plus générer une paire de clés, pour des raisons de sécurité. Utilisez la procédure new en cochant la case Show advanced options. Une partie de la procédure consiste à se rendre sur le WoT CAcertu en cliquant sur "Nouveau" dans le menu "Certificats clients". Cela affichera le formulaire que vous devez remplir pour la demande.

Selon le nombre de points dont vous disposez sur votre compte CAcert, ce formulaire se présentera de manière légèrement différente. Si vous avez plus de 50 points (c'est-à-dire que votre identité a été confirmée par au moins deux garants CAcert), vous pouvez ajouter votre vrai nom à vos certificats. Si vous avez moins de 50 points, le nom sur votre certificat sera CAcert WoT User.

Vous pouvez ajouter une ou plusieurs adresses électroniques à votre certificat en fonction du nombre d'adresses que vous avez saisies et vérifiées dans votre compte.

Après avoir quitté l'application web avec un "rebond" vers le site de CAcert et être revenu à l'application web, vous disposez d'un fichier P12 à télécharger et à importer dans votre navigateur ou votre système d'exploitation.

L'obtention de la demande de RSC par le service public et sa soumission pour signature

Si vous ne souhaitez pas utiliser l'application web de CAcert, vous devez effectuer quelques préparatifs. Tout d'abord, vous devez générer une paire de clés RSA (paire de clés) sur votre ordinateur. Ensuite, vous devez créer une demande de certification (CSR). Copiez-la ensuite dans la zone de texte Optional Client Request (CSR). Voici comment cela fonctionne :

Création d'une paire de clés

Si vous souhaitez créer quelques clés vous-même, vous avez besoin du programme OpenSSL. Téléchargez-le sur le site web d'OpenSSL et installez-le.

- || (Vous pouvez également utiliser XCA ou Kleopatra, qui ont des interfaces graphiques).

Une fois l'installation terminée, vous pouvez générer la paire de clés à l'aide de la commande suivante à invite de commande :

openssl genrsa -aes256 -out cacert.org.privatekey.pem 4096

La commande génère des paires de clés RSA de 4096 bits et les stocke dans le fichier cacert.org.privatekey.pem. Il est impératif que vous conserviez ce fichier en toute sécurité' ! Lors de la création du fichier, il vous sera demandé d'entrer un mot de passe pour protéger le fichier. Entrez le mot de passe le plus fort possible (le plus long possible, lettres majuscules et minuscules, chiffres et caractères spéciaux).

Vous créez ensuite une demande de certificat (CSR) à l'aide de la commande :

openssl req -new -key cacert.org.privatekey.pem -out cacert.org.csr -days 7

Utilisez-le pour demander un certificat X.509 et le soumettre à CAcert. Cette demande est valable 7 jours. Elle est stockée dans le fichier cacert.org.csr. Le contenu de ce fichier doit être copié dans la zone de texte Optional Client Request (CSR) du formulaire CAcert.

La réponse du signataire contient toujours les liens de téléchargement et le certificat au format Base64 avec deux commentaires (avant et arrière) - format PEM ! Dans cette procédure, utilisez le lien pour télécharger le certificat au format PEM, avec le suffixe .crt.

Pour vérifier le contenu du certificat (public) que vous venez de recevoir, vous pouvez entrer cette commande :

openssl x509 -in publiccert.pem -noout -text

Note : Un certificat créé de cette manière ne contient pas votre clé privée!.

Il ne vous reste plus qu'à créer votre propre fichier PKCS12. Dans ce fichier, vous mettez le certificat que vous venez de recevoir au format PEM et votre clé privée. Ce fichier sera votre certificat privé et vous devez le conserver précieusement ! La commande pour créer un fichier PKCS12 est la suivante :

openssl pkcs12 -des3 -export -in publiccert.pem -inkey cacert.org.privatekey.pem -out privatecert.p12

Vous pouvez maintenant importer le fichier privatecert.p12 résultant dans un navigateur Web, un client de messagerie ou un autre logiciel qui utilise des certificats X.509.

Ce fichier est également créé par l'application web de CAcert "Génération de certificats clients dans votre navigateur".

Pour plus d'informations sur l'utilisation d'OpenSSL, voir les exemples ici :

Utiliser votre nouveau certificat

Les certificats X.509 sont désormais pris en charge par un grand nombre d'applications. Seules quelques-unes d'entre elles sont mentionnées ici :

Applications client de courrier électronique (e-mail)

FairEmail pour Android - voir Google Play

Navigateurs web (communicateurs)

Cependant, les certificats ne sont pas seulement utilisés dans les applications de courrier électronique et de navigateur web. Par exemple, votre propre déclaration d'impôts peut également être signée et envoyée à l'aide d'un certificat numérique (dans ce cas, le certificat est délivré par l'administration fiscale).

La procédure d'installation du certificat et de la CRL (voir ci-dessous) dans les applications est décrite dans la documentation de l'application concernée.

Renouvellement du certificat

Votre certificat expirera après une période déterminée. Pour CAcert, il s'agit soit de 6 mois pour les utilisateurs ayant moins de 50 points AP, soit de 2 ans pour les utilisateurs ayant 50 points AP ou plus.

Si votre certificat a expiré, vous devez le renouveler. Pour ce faire, utilisez web CAcert.org.

Vous pouvez soit créer un nouveau certificat sous l'élément de menu Certificats du client et laisser l'ancien certificat expirer, soit afficher votre certificat actuel et cliquer sur Renouveler. (Pour voir et renouveler/révoquer les certificats, veuillez utiliser le lien pour afficher tous les certificats, y compris ceux qui sont expirés/révoqués).

L'utilisation de "Renouveler" met à jour la validité du certificat. Ni la clé privée ni la clé publique ne sont modifiées, elles restent toutes deux valides.

La suite de la procédure est décrite dans le chapitre Demande de certificat.

Révocation du certificat

Si vous ne souhaitez plus utiliser le certificat, vous devez le révoquer. L'une des raisons peut être que votre certificat privé est tombé entre des mains non autorisées. Une fois révoqué, le certificat ne peut plus être utilisé ni renouvelé.

Pour révoquer, affichez vos certificats dans le menu Certificats clients - Affichage, sélectionnez le certificat à révoquer, marquez-le et cliquez sur Révoquer. Votre certificat révoqué sera alors stocké dans ce que l'on appelle la Liste de révocation des certificats (CRL). Vous ne pourrez alors pas renouveler ou télécharger ce certificat à partir de CAcert.

Les applications, les navigateurs et d'autres programmes utilisent le serveur OCSP de CAcert pour détecter les certificats révoqués. Le serveur OCSP maintient l'état de révocation actuel. Son utilisation rapide et sans avoir à télécharger périodiquement des LCR permet de garantir que des certificats non valides ne sont pas utilisés par des applications. Si vous avez toujours besoin d'une liste de révocation de certificats CAcert à jour, vous pouvez la trouver à l'adresse http://crl.cacert.org/revoke.crl.

Auteur : Henrik Sachse

Courriel : <henrik.sachse AT posteo DOT de>.

Traduction en anglais et révision : <alkas AT SPAMFREE cacert DOT org>.

CatégoriePage d'accueil